miércoles, 26 de diciembre de 2018

jueves, 18 de octubre de 2018

Windows 10 te permitirá eliminar más aplicaciones preinstaladas

Windows 10 te permitirá eliminar más aplicaciones preinstaladas

by Martin Brinkmann on October 18, 2018

Microsoft está trabajando actualmente en hacer que el sistema

operativo ocupe lo menos posible. Por ejemplo, está haciendo que las actualizaciones de Windows Update ocupen menos, y también está eliminando drivers para que la propia imagen del sistema ocupe menos. Ahora, van a permitir eliminar más aplicaciones nativas del sistema que vienen preinstaladas con Windows 10

Ya no será necesario recurrir al PowerShell para borrar apps preinstaladas en Windows 10

Algunas de las aplicaciones que vienen preinstaladas en Windows 10

no cuentan con una opción que permita desinstalarlas. Algunos de los

motivos que Microsoft esgrime para no permitirlo es que esas

aplicaciones ofrecen funcionalidades muy importantes para los usuarios,

aunque muchos de ellos ni las usen. Algunas de estas

apps son las de ver Fotos, o las de realizar capturas de pantalla.

Muchos usuarios optan por usar programas alternativos (por ejemplo, GIMP

en lugar de Paint3D), por lo que no tienen interés en que esas apps de

Microsoft estén ocupando espacio; sobre todo si tienen instalado el

sistema en un SSD de poca capacidad.

En el caso de que haya una aplicación del sistema que queramos

desinstalar, Microsoft nos lo pone difícil haciendo imposible que

podamos pulsar en el botón de desinstalar. De hecho, no

permite ni siquiera que podamos moverla a otra unidad de almacenamiento

por si queremos ahorrar algo de espacio en la principal.

Si eres un usuario avanzado, probablemente conocerás el método que permite eliminar estas aplicaciones preinstaladas a través del PowerShell, tal y como os contamos en esa guía hace unos meses. De hecho, lo tenéis aún más fácil con programas como Geek Uninstaller,

gracias al cual podemos ganar cientos de megas con aplicaciones que no

necesitamos, como Groove Music, Money, OneNote y muchas más. También

podemos evitar tener apps innecesarias en el menú de inicio que nos

obliguen a hacer aún más scroll.

Muchas de las apps preinstaladas de Windows 10 se podrán borrar sin problema

Por ello, en la próxima gran actualización que recibirá Windows 10

(1903, o Redstone 6) en primavera de 2019, el sistema operativo

permitirá eliminar casi todas las aplicaciones preinstaladas. En

concreto, el listado que han facilitado incluye: 3D Viewer, Calculator,

Calendar, Groove Music, Mail, Movies & TV, Paint 3D, Snip &

Sketch, Sticky Notes, y Voice Recorder.

Para poder desinstalarlas tendremos dos opciones: hacerlo a través

del Menú de inicio haciendo click derecho en ellas, o yendo a

Configuración – Aplicaciones, y seleccionando la que queramos y dándole a

Desinstalar. Actualmente, las únicas aplicaciones preinstaladas que

pueden desinstalarse de esa manera en Windows 10 October 2018 Update son Microsoft Solitaire Collection, My Office, OneNote, Print 3D, Skype, Tips, y Weather.

Es importante que tengas en cuenta que, si vas a desinstalar estas

aplicaciones, debes tener otras alternativas para sustituirlas. Por

ello, os recomendamos los 5 mejores programas para ver fotos, y los mejores reproductores de vídeo y audio.

Escrito por Alberto García

Fuente Original:

- English: -Ghacks.net

- En español: - Adslzone.net

Etiquetas:

Computación-TecSupNot

viernes, 21 de septiembre de 2018

El infame spyware Pegasus ya está causando estragos en 45 países

Pegasus es un infame spyware desarrollado por la empresa israelí NSO

Group que va contra Android e iOS, y que, según denunció en su momento

Amnistía Internacional, está siendo utilizado por diversos países contra

activistas en favor de los Derechos Humanos, entre los que se

encuentran México, Kazajistán y Arabia Saudí.

Pegasus fue un malware que generó fuertes críticas debido a los fines

tremendamente maliciosos para los que fue concebido, pero esto no parece

haber detenido su expansión, ya que según el laboratorio de

investigación de origen canadiense

Citizen Lab al menos 10 operadores del spyware “parecen estar

activamente involucrados en la vigilancia transfronteriza”, apuntando a

posibles realidades geopolíticas alrededor del espionaje estatal,

operando en la actualidad en 45 países distintos.

Citizen Lab cuenta que NSO Group no está en todos los países

mencionados en el informe, sino que son las fuerzas del orden de los

países las que están comprando y utilizando el spyware creado por la

empresa israelí para llevar a cabo investigaciones y prevenir el crimen y

el terrorismo a través de las agencias de inteligencia.

La preocupación en torno a las herramientas de NSO Group y su vinculación (aunque sean solo negocios) con los programas de vigilancia

de los países aumentó en agosto de 2016, cuando el activista en favor de

los Derechos Humanos Ahmed Mansoor, de Emiratos Árabes Unidos,

descubrió un spyware que quería atacar su iPhone tras recibir un

presunto enlace de sobre torturas que en realidad llevaban a Pegasus, el

cual explotaba tres vulnerabilidades en iOS que luego fueron parcheadas

por Apple.

Lo peor es que esto de colaborar con gobiernos que no cumplen con los

Derechos Humanos parece ser un negocio lucrativo, ya que NSO Group tiene

un competidor, FinFisher, que colabora con el gobierno turco para ir

contra los opositores a Erdogan.

Fuente: CyberScoop

Etiquetas:

Computación-TecSupNot

martes, 31 de julio de 2018

Atari VCS permitirá ejecutar cualquier distribución Linux

- por Eduardo Medina

- 17 de julio, 2018

Atari VCS es un producto derivado de una campaña de crowdfunding en Indiegogo

que ha dado bastantes vueltas, tantas, que no terminaba claro de qué se

trataba exactamente, salvo que utilizaría hardware AMD (una APU Bristol

Ridge) y Linux, pero no quedaba claro si iba a ser una implementación

cerrada como las de NES Mini y SNES Mini o bien sería una distribución GNU estándar como las que conocemos.

A través de una entrada en su página de Medium, los encargados de Atari VCS han publicado una serie de preguntas y respuestas con información interesante. Lo primero que destaca es la ampliación de la RAM de 4 a 8 gigabytes.

Si bien sigue sin ser suficiente para poder ejecutar todos los juegos

AAA con garantías, más en GNU/Linux si tenemos en cuenta la tradicional

elevación de requisitos en los ports, sí resulta una buena noticia que ampliará de forma notable el software que se podrá ejecutar sobre esta peculiar consola.

Lo segundo a destacar es que podrá soportar la ejecución de distribuciones GNU/Linux estándares como Ubuntu,

aunque al haber ciertas limitaciones, habría que ver cuáles se podrán

ejecutar al final. Los encargados del proyecto han comentado que “nuestra

arquitectura principal consiste en Atari Secure Hypervisor y en un

kernel Linux muy modificado llamado AtariOS (que será el sistema

operativo por defecto)”. La consola comprobará antes de cargar

AtariOS la presencia de algún dispositivo de almacenamiento externo, y

en caso de encontrar una unidad arrancable, se podrá cargar otro sistema

operativo.

Sin embargo, debido a que el modo protegido de 64-bit

de la CPU está habilitado y la no presencia de algún cargador extendido

como GRUB, serán necesarios ciertos cambios para poder ejecutar una

distribución GNU/Linux. Para sortear esta barrera se publicará un

ejemplo sobre cómo iniciar un Ubuntu estándar sobre Atari VCS. Aunque el

sistema operativo GNU/Linux se ejecutará debajo de Atari Secure

Hypervisor, tendrá “acceso completo a la CPU, la GPU, la memoria, el audio, los USB, la red, la pantalla, etc”, pudiendo disponer de todo el redimiento disponible sin restricciones.

Sobre

la decisión de mantener Bristol Ridge en lugar de apostar por una APU

basada en Ryzen, los encargados de Atari VCS han explicado que “sobre

el papel la familia Ryzen es técnicamente mejor, pero sin incrementar

el coste ni tener una mayor capacidad térmica, la APU Ryzen nunca

funcionaría al máximo rendimiento. Cuando la Ryzen está operando en un

entorno limitado a nivel térmico su rendimiento es solo marginalmente

superior al de Bristol Bridge.”

Pese a ello, todavía quedan

incógnitas sobre cómo funcionará AtariOS, si será un sistema operativo

“castrado” o bien permitirá la instalación de software de terceros como Steam,

algo que le podría dar más atractivo a esta consola aunque como

resultado no se tenga una máquina para juegos “pesados”. El hecho de que

AtariOS “ejecute Linux a resolución HD utilizando las bibliotecas del entorno de ejecución estándar” alimenta dicha posibilidad.

Etiquetas:

Computación-TecSupNot,

Linux

sábado, 16 de junio de 2018

¿Tu computadora se congeló? Este truco te ayudará a arreglarla sin reiniciar

Por

Si estás haciendo algo importante y no guardaste, reiniciar no es opción cuando tu computadora se congela súbitamente. Esto te puede ayudar.

¿Por qué se traba una computadora? De hecho es más fácil responder por qué no se traba una computadora. Las causas pueden ser muy variadas.

Aunque hay un pequeño truco para descongelarla si es que ha ocurrido un

error muy común con la tarjeta gráfica. Si esto es lo que te sucede; no

te preocupes, lee antes de arrojar el equipo por la ventana y darle con un palo.

Si tu computadora se traba…

La solución más común y casi infalible ante esto es reiniciarla. Pero

imagínate que estás editando un documento, alguna imagen, un video,

etc.; y no has guardado los cambios. En ese caso no es opción, a menos de que quieras que todo tu trabajo se vaya por la borda.

Cabe aclarar que esto sólo funciona en PCs con Windows 8 en adelante.

Si tienes una Mac o un equipo con Windows XP; no te va a servir. Ahora

sí. En caso de pantalla congelada y máquina sin respuesta; sólo presiona

las teclas Win+Control+Shift+B. Desde luego, todas al mismo tiempo; así que ve preparando los dedos para la elasticidad.

¿Qué sigue después? Bueno, no te asustes. La pantalla se va a poner

negra un momento no demasiado largo y escucharás un sonido. Todo esto es

completamente normal; y de hecho debe ocurrir. Esto pasa porque los

drivers de la tarjeta gráfica se están reiniciando. Sólo los drivers; no toda la computadora.

Cuando vuelva la imagen; todos los programas que tenías abiertos

deben seguir ahí con la información intacta. Este no es el truco del

año; muchos usuarios de Windows lo conocen y lo usan, pero hay muchos

(quizá la mayoría) que aún no lo descubrían. Nunca está de más saber cosas como esta.

Fuente: -Fayerwayer.com

Etiquetas:

Computación-TecSupNot

miércoles, 23 de mayo de 2018

Fallos del escritorio en Windows 10 April 2018 Update, no hay solución

Fallos del escritorio en Windows 10 April 2018 Update, no hay solución

Cerca de cumplir su primer mes de vida, Windows 10 April 2018 Update no ha dejado de dar problemas a una importante cantidad de usuarios, y no para todos ellos son iguales los contratiempos. Se han conocido problemas de rendimiento en la ejecución de videojuegos, fallos con el explorador de archivos del sistema y otros tantos problemas derivados de la actualización. El último está afectando a los usuarios con problemas para cargar el escritorio; algo que, como es evidente, hace imposible el uso normal de un ordenador.

De momento no hay solución para este problema, y los usuarios afectados están teniendo que conformarse con reinstalar desde cero todo el sistema operativo. Esto es algo relativamente habitual y admisible cuando nuevas versiones se instalan dentro del programa de Insiders. Al fin y al cabo, esas versiones están aún en desarrollo y es evidente que pueden dar todo tipo de problemas. Sin embargo, Windows 10 April 2018 Update es ya una actualización oficial, estable y disponible de manera pública. Y que además, como comentábamos anteriormente, está ya cerca de cumplir su primer mes desde el lanzamiento a finales del mes de abril. Así que sí, la situación es preocupante, y Microsoft debería hacer algo al respecto.

Algunos usuarios tienen problemas con el escritorio al actualizar a Windows 10 April 2018 Update, y la solución es ‘empezar de cero’

Según explican estos usuarios afectados, hay algo en la actualización a Windows 10 April 2018 Update que provoca que se corrompan archivos del sistema. Lo que percibe el usuario es un error recurrente que impide que se cargue correctamente el escritorio del sistema operativo y, por lo tanto, no pueden usar el ordenador. No hay nada, por el momento, que pueda evitar el problema sin que se pierdan archivos o programas. La única solución, al menos hasta que Microsoft responda al problema de manera oficial, es reinstalar el sistema operativo haciendo una instalación limpia.

Este tipo de problemas no es la primera vez que se dan con actualizaciones de Microsoft. En principio, los usuarios deberían poder actualizar a una nueva versión sin perder archivos, configuraciones o programas. Y para muchos está siendo así, pero también hay usuarios que se están viendo afectados por este importante problema.

Escrito por Carlos González

Fuentes: -Adslzone.net

Original en Ingles -Softpedia.com

Etiquetas:

Computación-TecSupNot

sábado, 21 de abril de 2018

No creerá por qué el Win7 Monthly Rollup, KB 4093118, sigue instalándose

Ayer, hablé sobre la extraña falla que hace que Win7 Monthly Rollup de abril, KB 4093118, se reinstale una y otra vez, incluso cuando Windows Update dice que se ha instalado con éxito. Windows sleuth abbodi86 ha descubierto el origen del problema y debería darle una pausa de parcheo.

Para entender cómo llegamos a este lío, debe comprender los errores que introdujo Microsoft en los parches March Win7 y sus parches de kludgey. La instalación del paquete acumulado mensual de marzo (KB 4088875) o el parche de solo marzo de seguridad (KB 4088878) puede hacer que su máquina deje de funcionar en la red. Como dice Microsoft:

Una nueva tarjeta de interfaz de red Ethernet (NIC) que tiene una configuración predeterminada puede reemplazar la NIC previamente existente, lo que causa problemas de red después de aplicar esta actualización. Cualquier configuración personalizada en la NIC anterior persiste en el registro pero no se utiliza.

La configuración de la dirección IP estática se pierde después de aplicar esta actualización.

Para solucionar el problema, Microsoft lanzó el ahora infame KB 4099950, que corrige los errores NIC y IP estáticos, pero solo si ejecuta KB 4099950 antes de instalar los parches de marzo. Yo lo llamo el parche Carnak el Magnífico.

[Más información: ¿Qué es Windows Hello? El sistema de seguridad biométrica de Microsoft explicado]

(KB 4099950 no es parte del régimen de parcheo normal. Es tan intrincado, modificado y mal documentado que los profesionales de parcheo todavía están tratando de descubrir cómo usarlo).

Obedientemente, el Roll-up mensual de abril de Microsoft, KB 4093118, heredó las formas caprichosas del Rollup mensual de marzo.

Microsoft se dio cuenta de repente de que la mayoría de los parches de Win7 no son proféticos, por lo que volvieron a publicar el Rollup mensual de abril, KB 4093118, la semana pasada, al pasar el KB KB4099950 en el frente del Rollup. De esta forma, cualquiera que instale el Rollup mensual de abril ejecuta automáticamente una rutina llamada PCIClearStaleCache.exe, que despeja la ruta para una instalación sin errores del Rollup mensual de abril.

Para resumir, la última versión del Rollup mensual de abril comienza ejecutando PCIClearStaleCache.exe, por lo que el Rollup en sí no bloqueará las NIC y las direcciones IP estáticas. Todo fue adecuadamente confuso y apenas funcional (la reedición de KB 4099950 no ayudó), y luego Microsoft lanzó su Vista previa de resumen mensual, KB 4093113. Esa es la "vista previa" de los parches de no seguridad que están programados para aparecer el próximo mes .

Aquellos de ustedes que han sido testigos de este melodrama antes saben que deben abuchear y silbar cuando vean un Avance. No son para personas normales. Nunca debes instalarlos, a menos que seas experto en la eliminación de bombas.

Pero, por supuesto, desde que Microsoft lanza las previsualizaciones de la misma manera que lanza cualquier otro tipo de parche, basta con hacer clic en un recuadro para instalar una vista previa: mucha gente siguió adelante e instaló la vista previa acumulativa mensual de este mes, KB 4093113, de todos modos.

Lo cual está muy bien, a menos que instale la Vista previa de resumen mensual, KB 4093113, antes de instalar el Rollup mensual de este mes, KB 4093118.

Fuente: -Computerworld.com

-En Español

Etiquetas:

Computación-TecSupNot

martes, 20 de marzo de 2018

IBM crea el ordenador más pequeño del mundo, y es el primero de 7 nm

Escrito por Alberto García

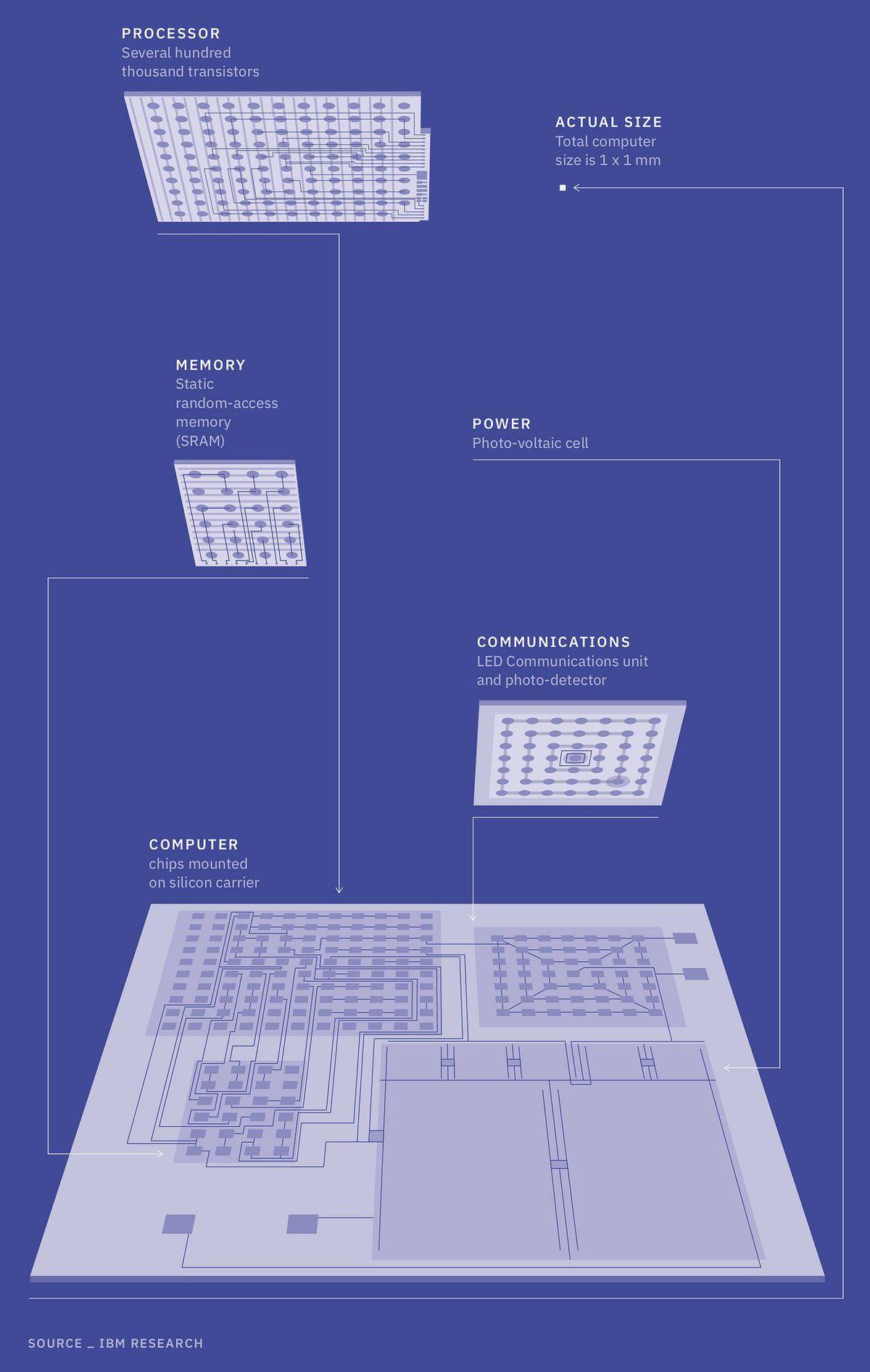

¿Te quejas de que tu ordenador es demasiado grande? IBM puede tener una solución para ti. La compañía ha desvelado en el IBM Think 2018 (su conferencia estrella) el que es el ordenador más pequeño del mundo. Y no va exento de potencia, ya que equivale a un ordenador x86 de 1990.

IBM ha creado el ordenador más pequeño del mercado: sólo 1 x 1 mm de superficie

Este mini ordenador no se ha creado para intentar sacar músculo, sino que también tendrá utilidades como monitorizar o recoger datos, así como para pequeños dispositivos de comunicaciones. En total, su fabricación cuesta menos de 10 céntimos, y equipa cientos de miles de transistores.

Por ejemplo, un uso de los que habló IBM sería la posibilidad de poder hacer seguimiento de paquetes por todo el mundo, y poder evitar robos y falsificaciones. Además, cuenta con pequeñas funciones de IA para poder ordenar e interpretar los datos que va recogiendo. También será compatible con blockchain.

IBM ha creado el ordenador más pequeño del mercado: sólo 1 x 1 mm de superficie

Este mini ordenador no se ha creado para intentar sacar músculo, sino que también tendrá utilidades como monitorizar o recoger datos, así como para pequeños dispositivos de comunicaciones. En total, su fabricación cuesta menos de 10 céntimos, y equipa cientos de miles de transistores.

Por ejemplo, un uso de los que habló IBM sería la posibilidad de poder hacer seguimiento de paquetes por todo el mundo, y poder evitar robos y falsificaciones. Además, cuenta con pequeñas funciones de IA para poder ordenar e interpretar los datos que va recogiendo. También será compatible con blockchain.

En el anterior esquema podemos ver las diferentes partes del ordenador, cuyo tamaño total es de 1 x 1 mm; 4.600 veces más pequeño que una Raspberry Pi 3B+. De hecho, es tan pequeño que es necesario un microscopio para poder verlo, ya que a simple vista es prácticamente invisible.

En

la parte superior izquierda encontramos el procesador con varios

cientos de miles de transistores. Justo debajo encontramos la memoria

RAM, que es estática (SRAM, o Static RAM). A la derecha encontramos la

parte de comunicaciones y el fotosensor, estando justo debajo una célula fotovoltática para proveerlo de energía.

El chip esta creado bajo un proceso de 7 nanómetros, el primero en contar con un tamaño tan bajo.

Actualmente lo más bajo que encontramos en móviles son 10 nanómetros

con el Snapdragon 835 y 845, mientras que en sobremesa el tamaño no baja

de los 14 nanómetros. IBM ha dicho que en el futuro planean implementar

este proceso de 7 nanómetros en más sistemas. Para el año 2021 la

compañía también tiene planeados los 5 nanómetros.

El negocio de chips de IBM no le reportaba beneficios, por lo que se vio obligada a pagar a Globalfoundries para que se encargaran de su producción. IBM ha trabajado con ellos, además de con Samsung y el SUNY Polytechnic Institute.

Este

tipo de ordenadores ganarán presencia en los próximos cinco años, y se

podrán incorporar en prácticamente cualquier objeto y dispositivo que

utilicemos a diario. El dispositivo se encuentra de momento en fase de prototipo, y los investigadores todavía no han informado de cuándo va a salir a la venta.

Fuentes: Mashable Adslzone.net

Etiquetas:

Computación-TecSupNot

jueves, 15 de febrero de 2018

Sistemas Linux pueden ser infectados sólo insertando unidad USB

Sistemas Linux pueden ser infectados sólo insertando unidad USB

El procedimiento, detectado por el experto en seguridad informática

Graham Cluley, recuerda el modus operandi del gusano Stuxnet.

Stuxnet concitó gran atención del sector de seguridad informática en 2010, al constatarse que había sido utilizado por servicios de inteligencia israelíes y estadounidenses, para sabotear procesos industriales de producción de uranio enriquecido en Irán. Stuxnet explotaba una vulnerabilidad de día cero en Windows, que hacía posible infectar un PC incluso cuando el usuario había antes desactivado la ejecución automática de aplicaciones. Sólo era suficiente insertar una memoria USB infectada.

Es decir, para activarse Stuxnet no requería interacción ni negligencia alguna por parte del usuario, aparte de haber colocado la memoria USB en la computadora.

En su blog, Cluley escribe que los usuarios de Linux que ejecutan el entorno de escritorio KDE Plasma, se encuentran ahora frente a un escenario similar si insertan en sus computadoras una memoria USB etiquetada con los caracteres “ o $ (), ya que cualquier texto contenido dentro de estos será ejecutado como comando shell.

Bromeando, Cluley escribe: “dicho de otra forma, da el nombre `rm -rf`, a una memoria USB y entregársela a un amigo que esté utilizando KDE Plasma en su máquina Linux; verás como no será amigo tuyo por mucho tiempo”.

Con ello, el experto se refiere a que “rm”, que significa “remove” (eliminar) es un comando de Unix/Linux, utilizado para eliminar archivos y directorios del sistema de archivos. “Esta orden debe utilizarse con cautela, ya que puede ser muy destructiva, debido a que, al momento de ser llamada, por omisión borra los archivos sin pedir confirmación”, escribe Wikipedia en su artículo sobre el tema.

“Por supuesto, esto no es el tipo de ataque que podría llevarse a cabo de forma remota. Un atacante debe tener acceso físico al PC vulnerable, o tal vez dejarlo por ahí en un estacionamiento, con la esperanza de que un usuario desprevenido lo conecte a su PC por simple curiosidad”, escribe Cluley, quien recomienda a los usuarios de KDE Plasma actualizar sus sistemas tan pronto como sea posible a la versión 5.12.0 o posterior.

FUENTE: -Diarioti.com

Etiquetas:

Computación-TecSupNot,

Linux

miércoles, 24 de enero de 2018

La nueva forma en que tu computadora puede ser atacada

En Español por flinsy :)

La nueva forma en que tu computadora puede ser atacada

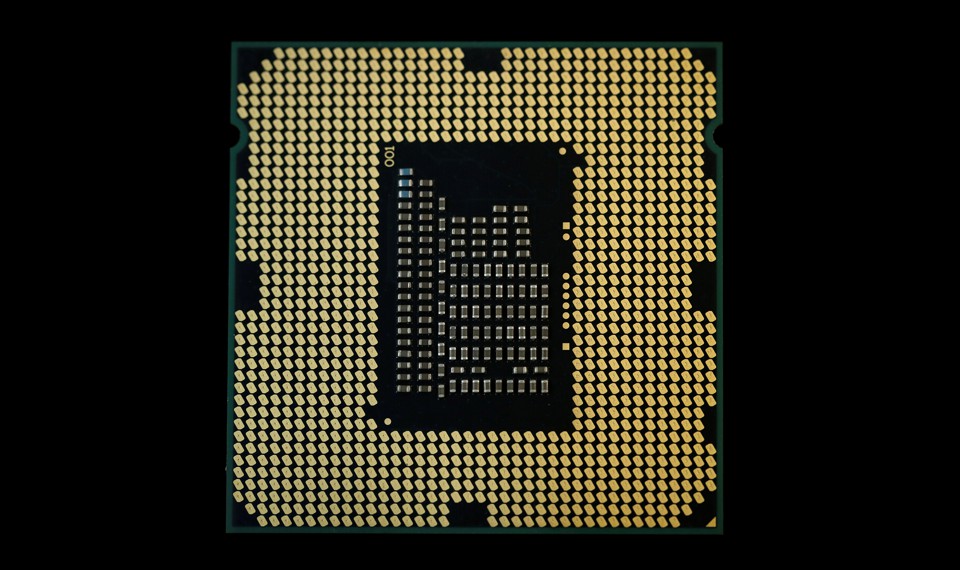

Las vulnerabilidades sin precedentes del chip de computadora expuestas este mes pintan una imagen sombría del futuro de la ciberseguridad.

Fuente original (en inglés):

--Theatlantic.com

La nueva forma en que tu computadora puede ser atacada

Las vulnerabilidades sin precedentes del chip de computadora expuestas este mes pintan una imagen sombría del futuro de la ciberseguridad.

El 3 de enero, el mundo conoció una serie de importantes vulnerabilidades de seguridad en los microprocesadores modernos. Llamado Spectre and Meltdown, estas vulnerabilidades fueron descubiertas por varios investigadores diferentes el verano pasado, divulgadas a los fabricantes de microprocesadores y reparadas, al menos en la medida de lo posible.

Esta noticia no es realmente diferente de la corriente interminable habitual de vulnerabilidades y parches de seguridad, pero también es un presagio del tipo de problemas de seguridad que veremos en los próximos años. Estas son vulnerabilidades en el hardware de la computadora, no en el software. Afectan virtualmente a todos los microprocesadores de gama alta producidos en los últimos 20 años. Aplicar parches requiere una coordinación a gran escala en toda la industria y, en algunos casos, afecta drásticamente el rendimiento de las computadoras. Y a veces el parcheo no es posible; la vulnerabilidad permanecerá hasta que la computadora se descarte.

Spectre y Meltdown no son anomalías. Representan un área nueva para buscar vulnerabilidades y una nueva vía de ataque. Son el futuro de la seguridad, y no se ve bien para los defensores.

Las computadoras modernas hacen muchas cosas al mismo tiempo. Su computadora y su teléfono ejecutan simultáneamente varias aplicaciones, o aplicaciones. Su navegador tiene varias ventanas abiertas. Una computadora en la nube ejecuta aplicaciones para muchas computadoras diferentes. Todas esas aplicaciones deben estar aisladas entre sí. Por seguridad, se supone que una aplicación no puede ver lo que hace otra, excepto en circunstancias muy controladas. De lo contrario, una publicidad maliciosa en un sitio web que está visitando podría espiar sus datos bancarios, o el servicio en la nube comprado por alguna organización de inteligencia extranjera podría espiar a cualquier otro cliente de la nube, y así sucesivamente. Las compañías que escriben navegadores, sistemas operativos e infraestructura en la nube pasan mucho tiempo asegurándose de que este aislamiento funcione.

Tanto Spectre como Meltdown rompen ese aislamiento, en lo más profundo a nivel de microprocesador, mediante la explotación de optimizaciones de rendimiento que se han implementado durante la última década más o menos. Básicamente, los microprocesadores se han vuelto tan rápidos que pasan mucho tiempo esperando que los datos entren y salgan de la memoria. Para aumentar el rendimiento, estos procesadores adivinan qué datos van a recibir y ejecutan instrucciones en función de eso. Si la suposición resulta ser correcta, es una ganancia de rendimiento. Si está mal, los microprocesadores descartan lo que han hecho sin perder tiempo. Esta característica se llama ejecución especulativa.

Spectre y Meltdown atacan la ejecución especulativa de diferentes maneras. Meltdown es más una vulnerabilidad convencional ; los diseñadores del proceso de ejecución especulativa cometieron un error, entonces solo necesitaban arreglarlo. Spectre es peor; es un defecto en el concepto mismo de ejecución especulativa. No hay forma de corregir esa vulnerabilidad; los chips deben ser rediseñados de tal forma que se elimine.

Desde el anuncio, los fabricantes han estado implementando parches para estas vulnerabilidades en la medida de lo posible. Los sistemas operativos han sido parcheados para que los atacantes no puedan hacer uso de las vulnerabilidades. Los navegadores web han sido parcheados. Chips han sido parcheados. Desde la perspectiva del usuario, estas son soluciones de rutina. Pero varios aspectos de estas vulnerabilidades ilustran el tipo de problemas de seguridad que solo veremos más.

En primer lugar, los ataques contra el hardware, a diferencia del software, serán más comunes. El otoño pasado, se descubrieron vulnerabilidades en el motor de administración de Intel, una función de administración remota en sus microprocesadores. Al igual que Spectre y Meltdown, afectaron la forma en que funcionan las fichas. Buscar vulnerabilidades en los chips de computadora es nuevo. Ahora que los investigadores saben que este es un área fructífera para explorar, los investigadores de seguridad, las agencias de inteligencia extranjeras y los criminales estarán a la caza.

En segundo lugar, debido a que los microprocesadores son partes fundamentales de las computadoras, la reparación requiere la coordinación entre muchas compañías. Incluso cuando fabricantes como Intel y AMD pueden escribir un parche para una vulnerabilidad, los fabricantes de computadoras y proveedores de aplicaciones aún tienen que personalizar y enviar el parche a los usuarios. Esto hace que sea mucho más difícil mantener las vulnerabilidades en secreto mientras se escriben los parches. Specter and Meltdown se anunciaron prematuramente porque los detalles se filtraban y los rumores se agitaban. Situaciones como esta brindan a los actores maliciosos más oportunidades de atacar sistemas antes de que sean resguardados.

En tercer lugar, estas vulnerabilidades afectarán la funcionalidad de las computadoras. En algunos casos, los parches para Spectre y Meltdown resultan en reducciones significativas en la velocidad. La prensa inicialmente informó 30 por ciento, pero eso solo parece cierto para ciertos servidores que se ejecutan en la nube. Para su computadora personal o teléfono, el rendimiento alcanzado por el parche es mínimo. Pero a medida que se descubran más vulnerabilidades en el hardware, los parches afectarán el rendimiento de manera notable.

Y luego están las vulnerabilidades no patcheables. Durante décadas, la industria de la informática ha mantenido las cosas seguras al encontrar vulnerabilidades en los productos en campo y parchearlos rápidamente. Ahora hay casos en que eso no funciona. A veces es porque las computadoras están en productos baratos que no tienen un mecanismo de parche, como muchos de los DVR y cámaras web que son vulnerables a Mirai (y a otras) botnets: grupos de dispositivos conectados a Internet saboteados para ataques digitales coordinados. A veces se debe a que la funcionalidad de un chip de computadora es tan importante para el diseño de una computadora que parchearlo de manera efectiva significa apagar la computadora. Esto también se está volviendo más común.

Cada vez más, todo es una computadora : no solo su computadora portátil y su teléfono, sino también su automóvil, sus electrodomésticos, sus dispositivos médicos y su infraestructura global. Estas computadoras son y siempre serán vulnerables, pero Spectre y Meltdown representan una nueva clase de vulnerabilidad. Las vulnerabilidades sin parche en los lugares más recónditos del hardware de computadora del mundo son la nueva normalidad. Nos va a dejar a todos mucho más vulnerables en el futuro.

Fuente original (en inglés):

--Theatlantic.com

Etiquetas:

Computación-TecSupNot

lunes, 1 de enero de 2018

Suscribirse a:

Comentarios (Atom)