En el Patch Tuesday del 8 de junio de 2021, Microsoft parcheó la vulnerabilidad CVE-2021-1675, que permitía escalar privilegios en los ordenadores afectados, afectando a todas las versiones de Windows posteriores a Windows 7 SP1, incluyendo Windows 10 y Server 2019.

Un fallo muy parecido, pero en realidad no era el mismo

El fallo parecía bastante inocuo, ya que requería de acceso físico al dispositivo para escalar privilegios. Sin embargo, el 21 de junio, Microsoft actualizó la página relacionada con esa vulnerabilidad, y admitió que el fallo podía usarse para ejecutar código de manera remota, lo cual lo hacía más peligroso, ya que un atacante podía llegar a tener permisos de SYSTEM en el ordenador, capturando tráfico, modificando drivers, obtener datos de la memoria como tarjetas de crédito o contraseñas, robar todos los datos del PC, o instalar un ransomware.

A pesar de que la vulnerabilidad detectada se demostrase que era más grave, los usuarios de Windows no tenían de qué preocuparse, ya que igualmente este fallo se encuentra parcheado.

O eso creían un grupo de investigadores de la empresa Sangfor, que estaban preparando la publicación de su investigación para la Black Hat de agosto de 2021, en la que hablaban de los fallos de seguridad relacionados con la Cola de impresión en Windows. Tras ver que el fallo se había parcheado y estaba documentado como RCE, decidieron publicar la prueba de concepto con toda la información y el código para explotar la vulnerabilidad que habían descubierto.

PrintNightmare: fallo de Windows 10 sin parchear

El problema es que estaban equivocados: no se trataba de la misma vulnerabilidad, por lo que, sin quererlo, han publicado un exploit de día cero que permite hackear todos los ordenadores con Windows. En cuanto se dieron cuenta, lo retiraron, pero ya era demasiado tarde: el código ya había sido descargado y republicado en otra web.

El nombre que se le ha dado a esta vulnerabilidad es PrintNightmare, del mismo tipo que la parcheada: Windows Print Spooler Remote Code Execution Vulnerability. La diferencia es que no está parcheada, y ya hay varios investigadores que se han hecho con el código y han mostrado cómo han conseguido explotar la vulnerabilidad en ordenadores con Windows 10 y la última actualización disponible instalada.

Lo normal en estos casos es que Microsoft lance un parche de seguridad de manera extraordinaria para parchearlo lo más rápido posible, ya que esperar al próximo 12 de julio al Patch Tuesday de julio es demasiado tiempo, ya que se puede crear un auténtico caos en todo el mundo.

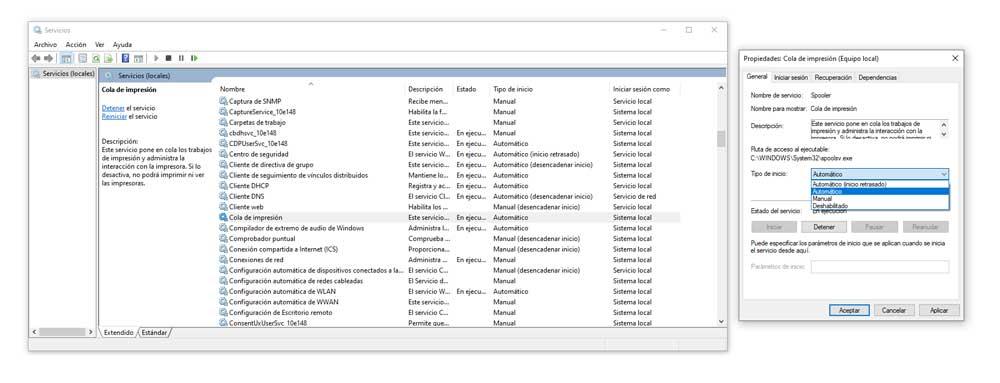

Mientras tanto, lo más seguro que podemos hacer es desactivar la Cola de impresión de Windows 10. Para ello, hay que ir a services.msc, y buscar Cola de impresión. Una vez seleccionada, le damos clic derecho y en Tipo de inicio ponemos Deshabilitado. Cuando esté el parche disponible, podremos darle a Automático de nuevo para que se inicie de manera automática cuando sea necesario.

En el caso de que necesites tenerlo activado en una red local porque tengas una impresora por WiFi o Ethernet, debes limitar el acceso a Internet de los ordenadores para evitar que alguien entre dentro y se aproveche del fallo.

Fuente Original: - Adslzone.net