En Español por

flinsy :)

La nueva forma en que tu computadora puede ser atacada

Las vulnerabilidades sin precedentes del chip de computadora expuestas este mes pintan una imagen sombría del futuro de la ciberseguridad.

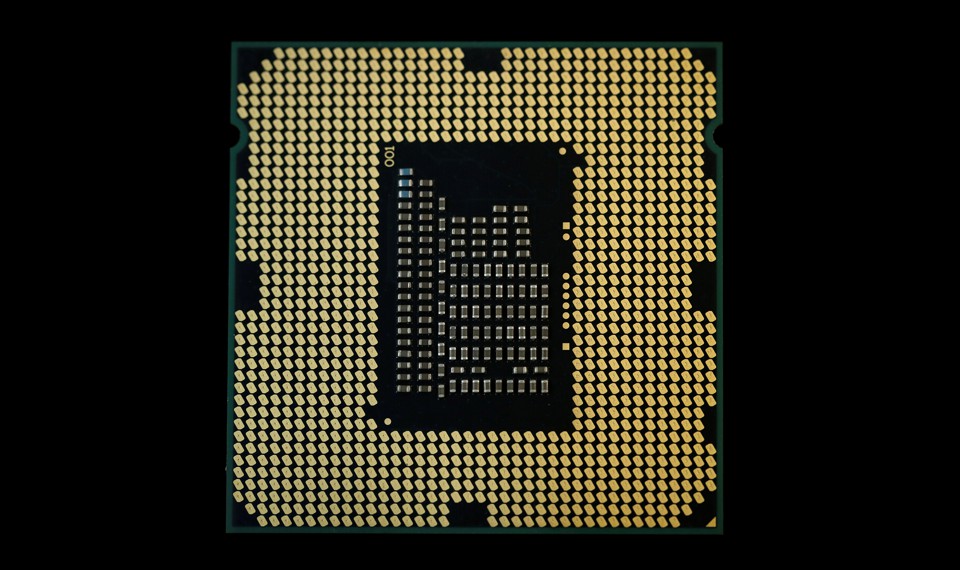

El 3 de enero, el mundo conoció una serie de importantes vulnerabilidades de seguridad en los microprocesadores modernos. Llamado Spectre and Meltdown, estas vulnerabilidades fueron descubiertas por varios investigadores diferentes el verano pasado, divulgadas a los fabricantes de microprocesadores y reparadas, al menos en la medida de lo posible.

Esta noticia no es realmente diferente de la corriente interminable habitual de vulnerabilidades y parches de seguridad, pero también es un presagio del tipo de problemas de seguridad que veremos en los próximos años. Estas son vulnerabilidades en el hardware de la computadora, no en el software. Afectan virtualmente a todos los microprocesadores de gama alta producidos en los últimos 20 años. Aplicar parches requiere una coordinación a gran escala en toda la industria y, en algunos casos, afecta drásticamente el rendimiento de las computadoras. Y a veces el parcheo no es posible; la vulnerabilidad permanecerá hasta que la computadora se descarte.

Spectre y Meltdown no son anomalías. Representan un área nueva para buscar vulnerabilidades y una nueva vía de ataque. Son el futuro de la seguridad, y no se ve bien para los defensores.

Las computadoras modernas hacen muchas cosas al mismo tiempo. Su computadora y su teléfono ejecutan simultáneamente varias aplicaciones, o aplicaciones. Su navegador tiene varias ventanas abiertas. Una computadora en la nube ejecuta aplicaciones para muchas computadoras diferentes. Todas esas aplicaciones deben estar aisladas entre sí. Por seguridad, se supone que una aplicación no puede ver lo que hace otra, excepto en circunstancias muy controladas. De lo contrario, una publicidad maliciosa en un sitio web que está visitando podría espiar sus datos bancarios, o el servicio en la nube comprado por alguna organización de inteligencia extranjera podría espiar a cualquier otro cliente de la nube, y así sucesivamente. Las compañías que escriben navegadores, sistemas operativos e infraestructura en la nube pasan mucho tiempo asegurándose de que este aislamiento funcione.

Tanto Spectre como Meltdown rompen ese aislamiento, en lo más profundo a nivel de microprocesador, mediante la explotación de optimizaciones de rendimiento que se han implementado durante la última década más o menos. Básicamente, los microprocesadores se han vuelto tan rápidos que pasan mucho tiempo esperando que los datos entren y salgan de la memoria. Para aumentar el rendimiento, estos procesadores adivinan qué datos van a recibir y ejecutan instrucciones en función de eso. Si la suposición resulta ser correcta, es una ganancia de rendimiento. Si está mal, los microprocesadores descartan lo que han hecho sin perder tiempo. Esta característica se llama ejecución especulativa.

Spectre y Meltdown atacan la ejecución especulativa de diferentes maneras. Meltdown es más una vulnerabilidad convencional ; los diseñadores del proceso de ejecución especulativa cometieron un error, entonces solo necesitaban arreglarlo. Spectre es peor; es un defecto en el concepto mismo de ejecución especulativa. No hay forma de corregir esa vulnerabilidad; los chips deben ser rediseñados de tal forma que se elimine.

Desde el anuncio, los fabricantes han estado implementando parches para estas vulnerabilidades en la medida de lo posible. Los sistemas operativos han sido parcheados para que los atacantes no puedan hacer uso de las vulnerabilidades. Los navegadores web han sido parcheados. Chips han sido parcheados. Desde la perspectiva del usuario, estas son soluciones de rutina. Pero varios aspectos de estas vulnerabilidades ilustran el tipo de problemas de seguridad que solo veremos más.

En primer lugar, los ataques contra el hardware, a diferencia del software, serán más comunes. El otoño pasado, se descubrieron vulnerabilidades en el motor de administración de Intel, una función de administración remota en sus microprocesadores. Al igual que Spectre y Meltdown, afectaron la forma en que funcionan las fichas. Buscar vulnerabilidades en los chips de computadora es nuevo. Ahora que los investigadores saben que este es un área fructífera para explorar, los investigadores de seguridad, las agencias de inteligencia extranjeras y los criminales estarán a la caza.

En segundo lugar, debido a que los microprocesadores son partes fundamentales de las computadoras, la reparación requiere la coordinación entre muchas compañías. Incluso cuando fabricantes como Intel y AMD pueden escribir un parche para una vulnerabilidad, los fabricantes de computadoras y proveedores de aplicaciones aún tienen que personalizar y enviar el parche a los usuarios. Esto hace que sea mucho más difícil mantener las vulnerabilidades en secreto mientras se escriben los parches. Specter and Meltdown se anunciaron prematuramente porque los detalles se filtraban y los rumores se agitaban. Situaciones como esta brindan a los actores maliciosos más oportunidades de atacar sistemas antes de que sean resguardados.

En tercer lugar, estas vulnerabilidades afectarán la funcionalidad de las computadoras. En algunos casos, los parches para Spectre y Meltdown resultan en reducciones significativas en la velocidad. La prensa inicialmente informó 30 por ciento, pero eso solo parece cierto para ciertos servidores que se ejecutan en la nube. Para su computadora personal o teléfono, el rendimiento alcanzado por el parche es mínimo. Pero a medida que se descubran más vulnerabilidades en el hardware, los parches afectarán el rendimiento de manera notable.

Y luego están las vulnerabilidades no patcheables. Durante décadas, la industria de la informática ha mantenido las cosas seguras al encontrar vulnerabilidades en los productos en campo y parchearlos rápidamente. Ahora hay casos en que eso no funciona. A veces es porque las computadoras están en productos baratos que no tienen un mecanismo de parche, como muchos de los DVR y cámaras web que son vulnerables a Mirai (y a otras) botnets: grupos de dispositivos conectados a Internet saboteados para ataques digitales coordinados. A veces se debe a que la funcionalidad de un chip de computadora es tan importante para el diseño de una computadora que parchearlo de manera efectiva significa apagar la computadora. Esto también se está volviendo más común.

Cada vez más, todo es una computadora : no solo su computadora portátil y su teléfono, sino también su automóvil, sus electrodomésticos, sus dispositivos médicos y su infraestructura global. Estas computadoras son y siempre serán vulnerables, pero Spectre y Meltdown representan una nueva clase de vulnerabilidad. Las vulnerabilidades sin parche en los lugares más recónditos del hardware de computadora del mundo son la nueva normalidad. Nos va a dejar a todos mucho más vulnerables en el futuro.

Fuente original (en inglés):

--Theatlantic.com